2015年2月12日

セレブたちのデータ盗難から学ぶセキュリティ

(2014/09/02)by Nik Cubrilovic

本記事は、原著者の許諾のもとに翻訳・掲載しております。

情報セキュリティの興味深い側面は、定期的に、異業種あるいはサブカルチャーとどのように衝突するかということです。かつてないほど多くの情報がオンラインおよび接続デバイスで蓄積・共有されており、ハッキングの話は頻繁でメジャーなニュースとなっています。昨日の事件( 訳者注:2014年8月31日から始まった事件のこと )では、多数のセレブがハッカーの被害に遭い、Webベースのストレージサービスから盗まれた何百ものプライベート写真や動画が流出しました。

話を要約すると、著名なセレブのプライベートなヌード画像がインターネット上の画像掲示板(特にAnonIB、4chan、reddit)に多数投稿され始めたのです。

最初に画像が投稿されたのは約1週間前でしたが、閲覧料が必要だった(購入する人がいることを期待して、修正をかけたプレビューが公開された)ので、あまり注目を集めませんでした。大勢が画像を購入し、公開掲示板に無修正のヌード画像を投稿したことで初めて爆発的な話題になりました。

400以上のプライベートな画像や動画が流出し、少なくとも十数人のセレブが被害を受けました。匿名の人物がセレブの名前リストを公開し、それが販売パンフレットのような役割を果たしました。そのリストによると、100人以上の個人データが流出したようです。

この事件が公になって以降、セレブのヌードやリベンジポルノに異常な関心を示す馬鹿げたサブカルチャーについて、私はしばらくの間、熱心に調べました。ハッカーたちの行為や手法、そこから得られるものを解き明かそうとしたのです。

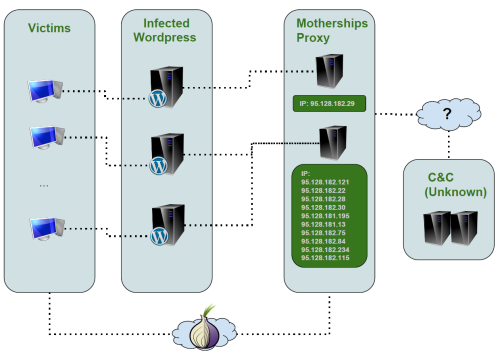

1. 世間の目に触れるハッキング事件は、氷山の一角に過ぎないように思えます。多くのコミュニティや取引のネットワークが存在し、そこでは盗まれたデータは非公開のままで、めったに公には公開されません。ネットワークは均一に分散されており、特定の人物が特定の役割を果たし、(クリアネットもダークネットも)多数のサイトをまたいで緩やかに組織されています。ほとんどの計画や連絡は内密に(Eメール、インスタントメッセージで)行われます。

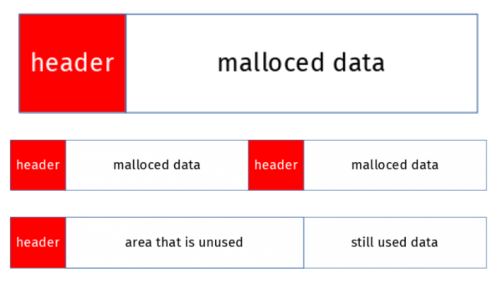

2. iPhone、Android、Windows Phoneなどのデバイスに統合されたクラウドベースのバックアップサービスにアクセスすることによって、ターゲットの電話からプライベートメディアを盗むのが目的です。クラウドベースのバックアップにアクセスするためには、ユーザID、パスワードまたは認証トークンが必要です。

3. ネットワークでの役割は以下のように分類されます。

- Facebookやその他のソーシャルメディアを調べて、ターゲットを探し、より多くの情報を集める人物。データ収集では、公的記録を利用したり、信用報告書を購入したりすることもあります。ターゲットのデータを入手するために偽のプロフィールを作り、ターゲットの友人と友達になったり、ターゲットの友人をフォローしたりします。秘密の質問の答えを探るためにヒントとなるような情報を引き出し続けたり、ターゲットの友人に近づいたりもします。

- ターゲットのデータを使って、パスワードや認証キーを引き出す人物。パスワードを突き止めるには無数の方法があり、そのほとんどはインターネット上で手法が解説されています。最もよく知られているのは遠隔操作ツール(RAT)、フィッシング、パスワードリカバリ、パスワードリセットです。RATとは単純なリモートアクセスツールで、ユーザがプライベートメッセージ経由あるいはEメール内(リンクまたは添付ファイル)でインストールするよう仕向けたり、ターゲットに近い人物がターゲットの電話やコンピュータに物理的に接触し、インストールしたりします。フィッシングとは、ターゲットにパスワードリマインダまたはパスワードリセット付きのEメールを送ることです。そのメールでターゲットをだまして、攻撃者が管理するサイトやフォームにパスワードを入力させるのです。パスワードリマインダとは、ユーザのEメールアカウントにアクセスし(ここでも秘密の質問やその他のテクニックを使います)、クラウドストレージにアクセスするためにリマインダリンクを送らせることです。パスワードリセットとは、誕生日や秘密の質問などの問題に答えることです(公的に入手可能なデータで簡単に侵入できることが多いです―誕生日や好きなスポーツチームなどは、大抵の場合、秘密ではありません)。

- ユーザ名とパスワードまたは認証キーを入手し、 ElcomSoft Password Recovery Bundle (EPRB) などのソフトウェアや様々なプログラミングツールを利用してクラウドベースのバックアップサービスから”情報を取り込む”人物。ソフトウェアは大量に海賊版が作られ、メッセージや削除した写真を含む全てのバックアップをダンプすることができるようサポートします。

- 他の人物が盗んだデータを集約して、フォルダにまとめるコレクター。最もよく使われるサービスは、DropboxとGoogleドライブの2つです。コレクターは各セットのプレビュー画像を作成し、関係者にEメールで送信します。コレクターや画像の取引・購入を希望している人物のEメールアドレスは、ハッキングまたはリッピングサービスを提供している人物を通して確認できます。

他の人物が使用するために、ある人物から提供されたフィッシングのテンプレート

4. ターゲットに関する新しい手掛かりは、ハッカーたちがハッキングしたいと思っている人物を知っている新規参入者から寄せられることが多いです。ハッカーたちがよく利用する検索語や掲示板などを通じて、サービスを提供するネットワークのひとつで偶然知り合うのです。新規参入者は、Facebookのプロフィールリンクやハッカーがアカウントを乗っ取るために必要な情報をできるだけ多く提供し、必要に応じて、可能な範囲でRATをインストールさせる手助けをします。それと引き換えに、ハッカーたちは情報提供者に抽出したデータのコピーを提供します。抽出データはハッカーたちも自身で保管します。私にとって最大の懸念事項のひとつは、こういったネットワークの中には、自分の個人データを廃棄してもらう代わりにソーシャルネットワーク内の友人に関するデータを差し出す人がいるということです。

5. 数ヵ月分に及ぶ掲示板や画像掲示板での投稿、プライベートなEメール、転売依頼への返信などをチェックしてみましたが、FindMyiPhone(iPhoneを探す)サービスのAPIの脆弱性を突いたブルートフォースアタック手法(公に解明され、 iBruteに使用されたもの )についての言及は見つかりませんでした。だからハッカーがこの手法を使うようなことはなかった、と言い切るつもりはありません。しかし、この手法を使うのに必要とされるスキルレベルや、掲示板で交わされている情報、他の手法についての解説、ソーシャルハッキング・リカバリ・リセット・RAT・フィッシングの的中率を自慢する投稿、そういったものを加味して考えると、ブルートフォースアタック手法は今回の事件を引き起こすのに必須であったとは言えません。また、使用されたとしてもその証拠を得ることは不可能でしょう。

6. iCloudは、多くの利用者を持つiPhoneがデフォルトで画像をバックアップする場所であることから、最もターゲットにされやすいと言えます。Windows Phoneも他のデバイスにバックアップを取る機能がありますが、デフォルトではオフです(多くの人がオンにしているようですが、統計データは見つけることができませんでした)。そしてAndroidの場合は、バックアップ機能は第三者アプリケーションが行っています(そのうちのいくつかはターゲットにされています)。

追記 :Androidについてチェックしている際に見逃してしまったようですが、Google+のアプリケーションがバックアップを取る機能を有しているようです。 James、コメント欄での指摘をどうもありがとう 。

7. Appleのアカウントは、パスワードリカバリの手順やパスワード条件に問題があること、そして使われているEメールアドレスがiCloudのアカウントでも使われているかどうかが簡単に分かってしまうことから、攻撃を受けやすいようです。パスワードリカバリは複数のステップに分かれていますが、そのステップごとに破る手法があります。まずEメールアドレスの確認ですが、特定のEメールアドレスがiCloudでも使用されているものかどうかをAppleが明らかにすることはないものの、 そのEメールアドレスを使って新規アカウントを作ろうと試みれば、そのアドレスが既に使われているものかどうかが簡単に分かります 。確認は(またはブルートフォースアタックは)いたってシンプルな手順なのです。次は誕生日の特定ですが、これは最後のステップである2つの秘密の質問とは違い、数値を入力すればアタリかハズレかが明確に分かるものなので、推測が可能です。Appleは、iCloudのアカウントで使われているアドレスかどうかを新規のユーザに示すようなインターフェースは取り去るべきです。また、パスワードリカバリを複数のステップにせず、全てのデータを1度に認証させ、エラー内容も明らかにしないような1つのステップにするのもいいでしょう。入力回数制限や厳しい締め出しを1つのアカウントごとにきちんと設定することも大事です。

下記のページにアドレスを入力してみたところ、 https://appleid.apple.com/account/validation/appleid そのアドレスがすでに使われているものかどうか、即座に分かりました。そして入力回数の制限もありません。これはバグと言えるでしょう。

7. a) 追記:上記が繰り返し行われている場面は、その頻度と効果の高さの順番で言うと下記のようになります。

- パスワードのリセット(秘密の質問/答え)

- フィッシングメール

- パスワードリカバリ(Eメールアカウントのハッキング)

- ソーシャルハッキング/RATのインストール/認証キー

7. b) ひとたびハッカーがアカウントに侵入してしまえば、彼らには全てが丸見えです。電話の現在地を確認したり、SMSやMMSを盗んだり、削除済みのファイルや画像を復元したり、リモートワイプを行ったり、他にもいろいろなことができてしまいます。今回ハッカーたちはプライベート画像に注目しましたが、彼らは一定期間、アカウント内の全てのものをコントロールできていたのです。

8. iTunesがインストールされているパソコンにトロイの木馬が潜んでいると(またはソーシャルハッキングによって)、認証トークンは簡単に盗まれてしまいます。これを行う atex というツールがElcomsoftから提供されています。OS Xにおいては、トークンはキーチェーンの中にインストールされています。認証トークンはパスワードと同等に使えるものです。

9. iCloudの2段階認証は、オンライン上のバックアップを盗まれないようにパスワードや認証トークンの悪用を防ぐという観点においては役に立たないものです。2段階認証は本来、アカウント情報の不正な更新を防ぐためにあるものです。

10. 現代では、 想像もできないほどの数の ハッキングが行われています。毎日、多数の掲示板ユーザや画像掲示板ユーザが、不正な取引をもくろんでいるのです。彼らは、提供されたユーザ名やパスワードを使って情報を取り込み、それらのデータを売却しようとする犯罪者です。

11. こういったネットワークを使う人物の運用セキュリティに対する意識は皮肉にも、概して低いものです。掲示板の中で不正な取引を宣伝している人物のEメールアドレスのうちの98%は、匿名でのインターネット接続には不向きである一般のプロバイダ(Gmail、Outlook、Yahoo)のものです。彼らは、アカウントに侵入する際はVPNを使うということや、どのVPNが最も優れていて速さもあり“匿名性が高い”か、などについての会話を繰り広げているのです。また、今回の流出に関わった人物の何人かを公に特定することや(詳細は後述します)、ダンプに使用したサーバを発見することも非常に簡単でした。

12. ダークネットの掲示板は多くのハッキング手順や、パスワード・ユーザ名・doxを記したデータベースなどを提供しているものの、転売に関する情報の量は一般に公開されている画像掲示板と比べると少なくなっています。しかし、ひとたびそういった情報が投稿されればそれを守ろうとしますし、転売業者も多く集まります。OverchanやTorchanにはたくさんの転売業者がいて、流出データへつながるダークネットのリンクを依頼し、実際にそれを得ているのです。

13. 今回、流出したファイル名のフォーマットが異なっていたことや、データが不整合だったり不完全なDropboxのファイルが存在したりしていたことは、異なるリカバリソフトウェアが使用され、ダンプした人物や転売業者がファイルの共有にDropboxを頻繁に使用していたとすれば説明がつきます。全てのデータの収集にどれだけのハッカーが関わったかは分かりません。しかし想定できるのは、被害を受けたセレブのリストは、1つの取引ネットワーク内で作られた内部リストであったということでしょう。タイムスタンプや公の場への投稿、他のデータから、コレクションが長い期間をかけて、行われていったことが示唆されます。

14. 運用セキュリティについて言えば、4chanやredditに閲覧料が必要なプライベート写真を流出させた業者の1人を特定することは簡単でした。あるセレブの写真や動画を販売目的で60点以上公開していた人物は、自分のマシンネームやローカルネットワーク上の別のPCのマシンネームも隠していなかったのです。あるredditユーザはGoogle検索で、その人物の勤務先を突き止めました(しかし誤って同じ勤務先に勤める別の社員をやり玉に挙げてしまいましたが)。出回っている写真の投稿者名をたどっていくと、ある同一のredditアカウントに行きつきます。そのアカウントは過去にスクリーンショットを投稿しており、それが流出した画像のプレビューを映したスクリーンショットと同じマシンのスクリーンを映していたのです(その男は自分のマシンのスクリーンショットを撮っておく悪い癖がありました)。当人は自分が犯人ではないと否認していますが、彼の投稿した閲覧料の必要な写真が、まだ流出していないものばかりであることからも、彼が転売業者であることは確かです。

写真と動画を売るために4chanに貼られているスクリーンショット。まず、写真1枚につき100ドル(11,700円)が求められます。

追記:これらの写真が撮られたとき、Maroneyは未成年であったことが発覚しています。つまりこのスクリーンショットは、児童ポルノの所有を証拠づけるものです。redditの運営者は流出した画像を 削除し、ユーザにMaroneyや他の未成年セレブの画像を再投稿しないように呼びかけました 。

上記の閲覧料金性スクリーンショットにリンクされたredditユーザによって公開されたスクリーンショット。

15. 私は個人的に、データを直接盗む人物と、利益のために公共の場へ転売することを目的としてデータを買うだけの人物を区別はしません。

16. 過去数日間にわたって、我々の顔見知りの友人だけでなく、このネットワークにいる多くのユーザにも異変が起きているように見えます。騒ぎを起こした人物(おそらく前述した業者)は、きっとこれほど大ごとにしようとする意図はなく、ただ金もうけにちょうどよい機会を見つけたことから、画像の転売に至ったのでしょう。私が最初の投稿を特定したのも、騒ぎになる5日ほど前の8月26日でした。どの画像もモザイクがかかっており、無修正のバージョンを見るには閲覧料を支払わなければいけませんでした。大量の画像が投稿されていたにも関わらず、誰もが見向きもしませんでした(詐欺だと思っていたのかもしれません)。そのうち、無修正バージョンをAnonIBや4chan 、redditで投稿し始める人物が急激に増え始めました。私の持論では、そのやり取りを見た別の人物たちが、画像の価値があるうちに便乗しようとし、結局、底辺の競争になったと思っています。

17. セキュリティの面から言えば、最も確実な解決法は、しっかりしたパスワードを設定することです。秘密の質問をランダムで長文なものにしたり、可能ならば2段階認証のものにしたりすることです。さらにEメールアドレスの使い分けをするのもよいでしょう。例えば、1つのメールアドレスはオンラインバンクなどの口座アカウントやクラウドストレージなど重要なプライベート用に使用し、公の場で使うSNS用のものとは分けることです。携帯電話には機密保護モードがありません。あなたの全てのデータとメタデータが、1つのバケツの中へまとめて入れられているようなものです。もし、あなたがプライベートを守りたい、匿名性を保ちたいというのであれば、唯一の解決法は、偽名を使ってアカウントを作り、携帯電話を分けることです。この方法で、麻薬密売人などは複数の携帯電話を使用し、本人とばれないようにしているのです。

18. インストールやアップグレードをすることで完璧なセキュリティを確保できるソフトウェアは存在しません。セキュリティに関する責任は開発者とユーザの両方にあるのです。ユーザは自分の匿名性を守ることとセキュリティに高い意識を持ち、実用的で簡単に見破られない(ユニークかつ長文で複雑な)パスワードを設定することを意識する必要があります(これについては、長すぎて読むのが面倒くさいという人のために、他の投稿で完結に分かりやすくポイントを説明したいと思います)。

アップデート:Apple社が 声明を発表しました 。

追記:Business Wireのリンクに飛ばない場合、同じ声明文をApple社の ウェブサイトで見ることができます。

40時間以上にわたる調査の結果、当社は特定のセレブのアカウントが危険にさらされたことを確認しました。ユーザ名、パスワード、秘密の質問が漏れたのが原因であり、iCloudやFind my iPhoneを含むAppleのシステムへの不正なアクセスによるものではありませんでした。当社は犯罪者の特定をすべく、法執行機関との協力を続けていきます。

このようなサイバー攻撃を回避するために、当社は常に強力なパスワードを設定し、可能であれば2段階認証を設定することを推奨いたします。

株式会社リクルート プロダクト統括本部 プロダクト開発統括室 グループマネジャー 株式会社ニジボックス デベロップメント室 室長 Node.js 日本ユーザーグループ代表

- X: @yosuke_furukawa

- Github: yosuke-furukawa