2017年7月7日

Googleのバグ発見報奨金 – 5千ドルのエラーページ

(2017-05-17)by David

本記事は、原著者の許諾のもとに翻訳・掲載しております。

はっきり言ってこれはとても短い投稿になります。

1月に報奨金につながる発見はないかGoogleのサービスを見ていました。その時ただのログインページである https://login.corp.google.com を見つけました(Google社員専用のページのようでした)。

login.corp.google.comログインページ

毎回ページにアクセスするたびにhttps://static.corp.google.comに新たなイメージがロードされます。特別なことが起きている訳ではないようですが。

イメージの一例のURLは https://static.corp.google.com/corpsso/images/PICT0004.jpg です。

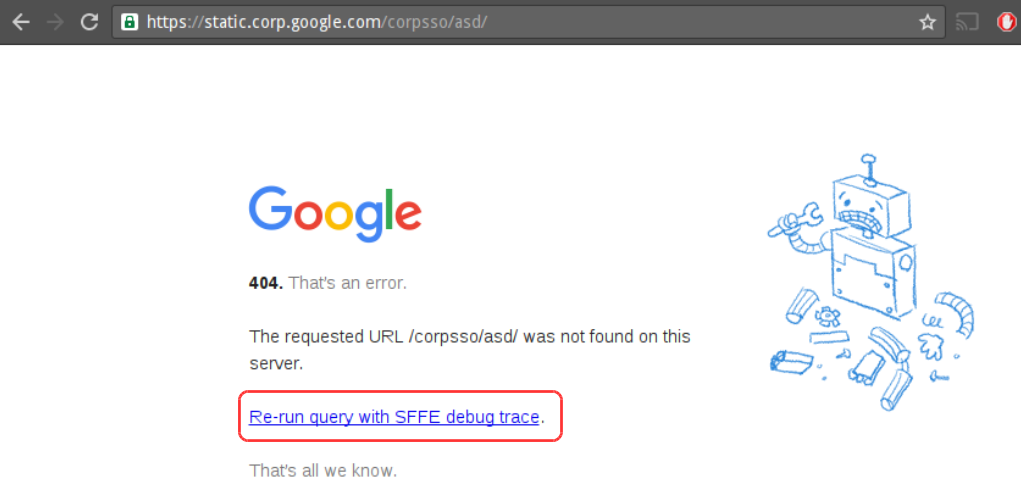

いろいろと試した後にここでエラーを発生させることが最善策だと考えました。 https://static.corp.google.com/corpsso/asd/ にアクセスするとデフォルトのGoogle 404 pageが表示されましたが、下記のように1点異なることがありました。

とある機能を見つけたのです。

内容を確認しました。「Re-run query with SFFE debug trace」のリンクは https://static.corp.google.com/corpsso/asd/?deb=trace を指していました。

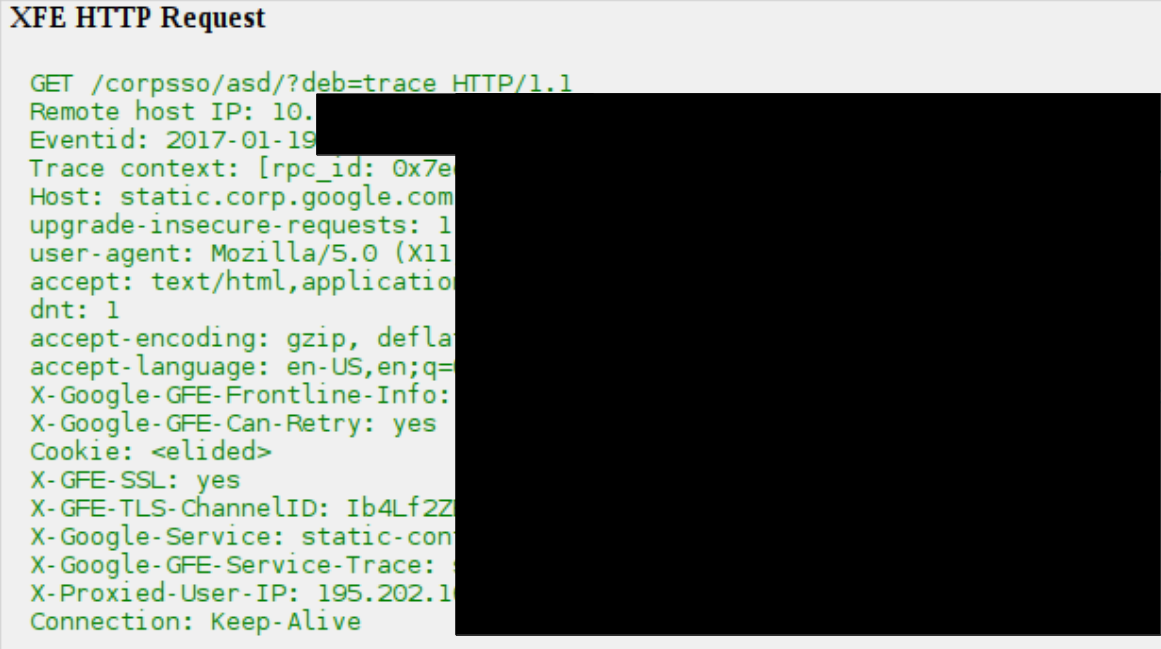

SSFEおよびXFE HTTP要求

これは、、マズいのでは、、

「?deb=trace」 を404 URLに追記してstatic.corp.google.com上の内部デバッグ情報にアクセスすることができました。

完璧なX-FrontEnd (XFE)デバッグトレース以外にもたくさんのものを見ることができました。まだ”SFFE”が何の略かは不明ですが、Bigtable Lookupsなどを操作するGoogleのバックエンドの要求エンジンのようなものだと思います。Bigtableは「大容量のデータ解析や操作で使用される高性能な NoSQL データベース サービス」です。詳細については こちら をお読みください。

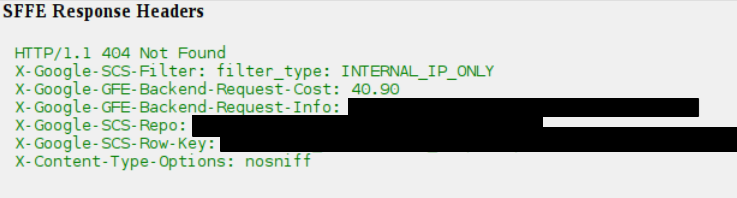

さらにSFFE応答ヘッダも見つけましたが、特段問題はありませんでした。

SSFE応答ヘッダ

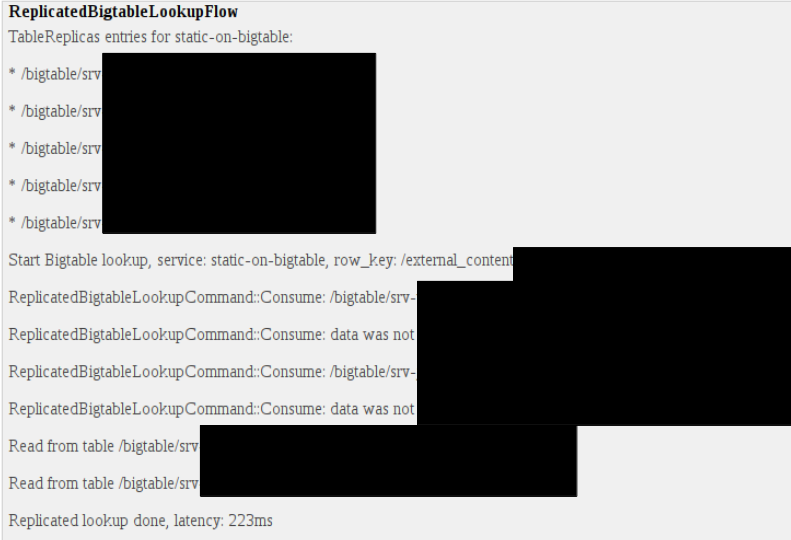

デバッグページの別のセクションで私の要求を実行してくれるBigtableルックアップフロー全体にアクセスできました(黒塗りが多くてすみません)。

Bigtableルックアップフローを複製

このフローにはテーブル名や異なるBigtableへのパスが含まれています。そして、私の要求を実行するためにこれらはクエリされていました。つまり、下記のようなGoogleの内部情報にアクセスすることができてしまったのです。

- クエリに使用されたサーバの内部IP(だと思います)とそのuptime

- サーバ名(インターネットからアクセスできないリンクのようですがが、Google Borgクラスタを指しているようです)

- SFFE要求および応答ヘッダ

- XFE HTTP要求

- Bigtableルックアップフローの複製

- サービスポリシー

- など

ページでのユーザインタラクションはなく、これ以上システムに「入り込む」ことができなかったため、問題として報告しました。

初めてのGoogleからの報奨金でした。

報告経緯の詳細

2017年1月9日 – 最初の報告。

2017年1月20日 – 報告内容の優先順位付け。

2017年1月20日 – 見事な発見。

2017年2月10日 – Googleは問題を解決。しかし、私への連絡が忘れられていたようなので、進捗状況について問い合わせた。

2017年2月19日 – Googleから報告があり、暫定措置を導入。しかし、私からの報告をVRP(Vulnerability Reward Program脆弱性報奨金制度)パネルに提出するのを忘れていたことが判明。

2017年3月10日 – 報奨金として5千ドルが支払われた。

2017年3月16日 – Googleが恒久措置を導入。